Các chuyên gia của Kaspersky khá chắc chắn rằng những hoạt động này có liên quan đến nhóm tin tặc Lazarus khét tiếng.

Khi đại dịch và các biện pháp giãn cách vẫn chưa có dấu hiệu dừng lại trên toàn thế giới, nhiều bên liên quan đang cố gắng tăng tốc độ phát triển vắc xin bằng bất kỳ phương cách hiện có nào. Hầu hết những hoạt động này đều có chủ đích tốt, nhưng nhiều nhóm tin tặc cũng tìm cách lợi dụng tình hình hiện tại để trục lợi. Khi theo dõi các chiến dịch tấn công của nhóm tin tặc Lazarus đang nhắm mục tiêu vào nhiều ngành khác nhau, các chuyên gia của Kaspersky đã phát hiện ra rằng cách đây vài tháng, nhóm hacker này đã truy lùng những thực thể liên quan đến Covid-19. Theo đó, hai sự cố tấn công mạng đã được xác định.

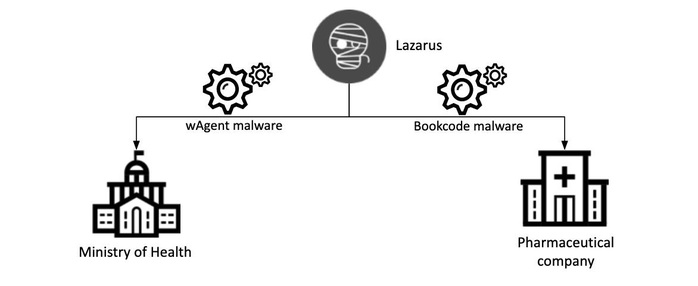

Đầu tiên là một vụ tấn công nhắm vào cơ quan Bộ Y tế. Hai máy chủ Windows của tổ chức đã bị phần mềm độc hại tinh vi xâm nhập vào ngày 27-10-2020. Phần mềm độc hại được Kaspersky biết đến có tên là "wAgent". Phân tích kỹ hơn cho thấy wAgent có cùng cơ chế lây nhiễm với phần mềm độc hại mà nhóm Lazarus đã sử dụng trước đó trong các cuộc tấn công vào những doanh nghiệp tiền điện tử.

Vụ tấn công thứ hai liên quan đến một công ty dược phẩm. Công ty này đã bị tấn công mạng vào ngày 25-9-2020. Công ty này đang phát triển vắc xin Covid-19, và cũng là đơn vị được ủy quyền sản xuất và phân phối vắc xin. Lần này, nhóm tin tặc đã phát tán mã độc Bookcode, trước đó được một nhà cung cấp bảo mật thông báo là có kết nối với Lazarus trong cuộc tấn công chuỗi cung ứng vào một công ty phần mềm Hàn Quốc. Các nhà nghiên cứu của Kaspersky cũng quan sát thấy nhóm Lazarus đã từng phát tán phần mềm độc hại Bookcode để xâm phạm các website hoặc thực hiện tấn công lừa đảo.

Cả wAgent và Bookcode được sử dụng trong hai cuộc tấn công đều có những chức năng tương tự nhau (như là vai trò đầy đủ của một cửa hậu). Sau khi tấn công, người vận hành mã độc có thể kiểm soát máy của nạn nhân theo bất kỳ cách nào họ muốn.

Mối quan hệ của những tấn công Lazarus thực hiện gần đây

Với những điểm trùng hợp được ghi nhận, các nhà nghiên cứu của Kaspersky tin rằng cả hai sự cố đều có liên quan đến nhóm Lazarus. Nghiên cứu vẫn đang được tiếp tục.

Ông Seongsu Park, Chuyên gia bảo mật tại Kaspersky, cho biết: "Hai vụ tấn công này cho thấy mối quan tâm của nhóm Lazarus đối với thông tin tình báo liên quan đến Covid-19. Mặc dù nhóm tin tặc chủ yếu được biết đến với các hoạt động tài chính, nhưng cần lưu ý rằng Lazarus cũng có thể thực hiện các nghiên cứu chiến lược. Chúng tôi cho rằng tất cả tổ chức hiện đang tham gia vào những hoạt động như nghiên cứu vắc xin hoặc xử lý khủng hoảng nên cảnh giác cao độ đối với các cuộc tấn công mạng".

Các sản phẩm của Kaspersky đã phát hiện phần mềm độc hại wAgent là HEUR:Trojan.Win32.Manuscrypt.gen và Trojan.Win64.Manuscrypt.bx.

Phần mềm độc hại Bookcode được phát hiện là Trojan.Win64.Manuscrypt.ce.

Để giữ an toàn trước các mối đe dọa tinh vi, Kaspersky đề xuất các biện pháp bảo mật sau:

• Cung cấp cho nhóm SOC quyền truy cập thông tin tình báo mối đe dọa an ninh mạng mới nhất (TI). Kaspersky Threat Intelligence Portal của Kaspersky cấp quyền truy cập vào TI của công ty, cung cấp dữ liệu tấn công mạng và những thông tin được Kaspersky thu thập trong hơn 20 năm qua. Quyền truy cập miễn phí vào các tính năng của sản phẩm cho phép người dùng kiểm tra tệp, URL và địa chỉ IP hiện có sẵn tại đây.

• Triển khai các khóa đào tạo cơ bản về bảo đảm an ninh mạng cho nhân viên, vì nhiều cuộc tấn công có chủ đích bắt đầu bằng tấn công lừa đảo hoặc tấn công phi kỹ thuật khác.

• Các tổ chức muốn tiến hành tự điều tra có thể tham khảo sản phẩm Kaspersky Threat Attribution Engine. Sản phẩm giúp đối chiếu mã độc được phát hiện với cơ sở dữ liệu phần mềm độc hại hiện có. Sau đó, dựa trên các điểm tương đồng về mã để quy về những chiến dịch APT đã được thực hiện.

• Để phát hiện, điều tra và khắc phục kịp thời các sự cố điểm cuối, hãy triển khai các giải pháp EDR như Kaspersky Endpoint Detection and Response.

• Ngoài việc áp dụng phương pháp bảo vệ điểm cuối cần thiết, hãy triển khai giải pháp bảo mật cấp doanh nghiệp để phát hiện những mối đe dọa nâng cao ở giai đoạn đầu, chẳng hạn như Kaspersky Anti Targeted Attack Platform.

Chi tiết về các tấn công mới được đăng tải tại báo cáo Securelist.

Bình luận (0)