Đại diện Tập đoàn Công nghệ CMC Việt Nam cho biết chiều 27-6, mã độc tống tiền (ransomware) Petya đã được các chuyên gia Việt Nam phát hiện, phân tích. Tốc độc lây lan tương đương với mã độc WannaCry xuất hiện vào tháng 5-2017.

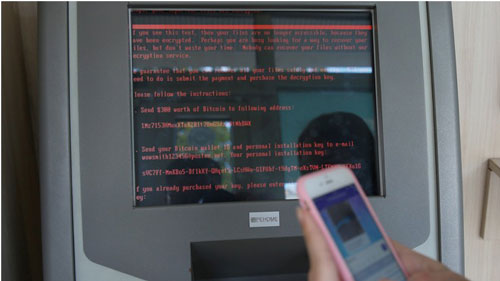

Theo các chuyên gia của tập đoàn này, các máy tính bị lây nhiễm sẽ tự động tắt nguồn. Khi khởi động lại sẽ có 1 thông báo đòi tiền chuộc trị giá là 300 USD/máy tính. Cũng như WannaCry, Petya có khả năng lây lan qua mạng nội bộ giữa các máy tính với nhau. Các máy tính mở cổng 445 đều có nguy cơ bị lây nhiễm. Petya dùng 2 cách chính để lây nhiễm: một là sẽ khai thác lỗi SMB chia sẻ tập tin của Windows EternalBlue (giống như đã bị WannaCry khai thác); hai là sử dụng công cụ của tin tặc để trích xuất mật khẩu các máy tính bên cạnh từ bộ nhớ máy đã bị nhiễm và cài đặt từ xa bằng công cụ PSEXEC hợp pháp của Microsoft.

Mỗi nạn nhân bị tấn công nhận được yêu cầu phải trả tiền chuộc bằng Bitcoin trị giá 300 USD

Tại Việt Nam, mặc dù đã trải qua đợt càn quét "khủng" của WannaCry, vẫn còn rất nhiều hệ thống, đặc biệt là các hệ thống máy chủ chưa được cập nhật bản vá mới nhất cho lỗ hổng EnternalBlue. Theo thống kê của CMC, hiện vẫn còn hơn 9.700 máy chủ Public Internet có nguy cơ lây nhiễm rất cao với các mã độc khai thác qua EnternalBlue. Phần lớn các máy chủ này thuộc về các cơ quan, tập đoàn, công ty và tổ chức lớn.

Theo nhận định của CMC, người dùng gia đình tại Việt Nam đang sử dụng Yahoo! Mail hay Gmail là an toàn. Hệ thống lọc mã độc của các hãng đủ khả năng cách ly các email có mã độc. Dễ bị lây nhiễm nhất là các hòm thư điện tử do doanh nghiệp (DN), tổ chức tự vận hành, đặc biệt là các máy chủ chạy Mail Servers trên Windows. Các tổ chức, DN, đặc biệt là các cơ quan nhà nước sở hữu địa chỉ email dạng ten@abc.gov.vn hoặc ten@abc.com.vn, cần hết sức lưu ý.

Để đối phó với mã độc tống tiền nguy hiểm này, bà Võ Dương Tú Diễm, đại diện hãng bảo mật Kaspersky Việt Nam, cho biết các DN chưa có dùng giải pháp bảo mật chống virus thì không click vào các đường link hoặc các tập tin đính kèm trong email, tin nhắn, trừ khi xác nhận được những file đính kèm và đường link này là an toàn. Nên sử dụng tính năng AppLocker của hệ điều hành Windows để vô hiệu hóa bất cứ tập tin thực thi nào mang tên perfc.dat cũng như của tính năng PSEXEC (một phần của Sysinternals Suite); sử dụng công cụ phòng chống mã độc tống tiền (miễn phí) của Kaspersky để tăng cường bảo vệ.

"Ngoài ra, tất cả công ty sử dụng Windows XP và Windows 7 cần cài đặt bản vá MS17-010 để bảo vệ trước đợt tấn công này" - bà Diễm khuyến cáo.

Bùng phát trên toàn cầu

Làn sóng tấn công mạng bằng mã độc đòi tiền chuộc tương tự vụ WannaCry đã vươn tới châu Á và Úc hôm 28-6 sau khi làm mưa làm gió khắp châu Âu và Mỹ đêm trước đó, gây tê liệt hàng loạt DN và thậm chí các hệ thống mạng chính phủ.

Trong số những nạn nhân mới nhất được phản ánh có cảng container lớn nhất Ấn Độ Jawaharlal Nehru tại Mumbai - bị tê liệt một phần do hệ thống máy tính bị tấn công. Còn nhà máy sô-cô-la Cadbury của hãng Mondelez International Inc trở thành DN đầu tiên ở Úc dính loại mã độc tống tiền phiên bản mới nhất này. Trước đó, Công ty An ninh mạng và Cung cấp phần mềm chống virus của Nga, Kaspersky Lab cho hay trong ngày 27-6, khoảng 2.000 nạn nhân bị tấn công tại khu vực châu Âu và Mỹ, trong đó các tổ chức ở Nga và Ukraine bị ảnh hưởng nặng nề nhất. Phó Thủ tướng Ukraine Pavlo Rozenko cùng ngày cho biết mạng máy tính của chính phủ nước này đã bị "sập" trong khi nhà máy năng lượng hạt nhân Chernobyl phải giám sát mức phóng xạ bằng tay sau khi hệ thống cảm biến dùng hệ điều hành Window bị đánh sập.

Th.Hằng

Bình luận (0)