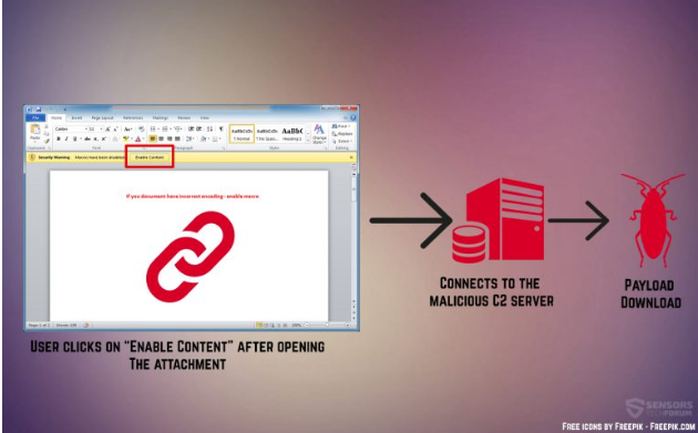

Cơ chế phát tán và lây lan của WannaCry. Ảnh: Bkav.

Theo Cục An toàn thông tin - Bộ Thông tin và Truyền thông, hiện tại, mã độc tống tiền có tên là WannaCry đã khai thác một số lỗ hổng trên hệ điều hành Windows để tấn công vào các máy tính trên thế giới cũng như tại Việt Nam với mục tiêu mã hóa dữ liệu rồi đòi tiền chuộc, ảnh hưởng tới nhiều tổ chức, cá nhân trên phạm vi toàn cầu.

Điều đáng lo ngại là cuộc tấn công này đang diễn ra với tốc độ cực nhanh, hết sức nguy hiểm. Chỉ chưa đầy 3 giờ (chính xác là chưa đầy 2 giờ kể từ lần tấn công đầu tiên), có hơn 11 quốc gia bị ảnh hưởng bởi mã độc này. Chưa hết, 6 giờ sau (tức rạng sáng ngày 13-5 theo giờ Việt Nam), mã độc tống tiền đã lan rộng ra 74 quốc gia với hơn 45.000 cuộc tấn công trên toàn thế giới. Có thể xem đây là cuộc tấn công mạng khai thác giao thức P2P (Peer-to-Peer hay mạng ngang hàng) lớn nhất trong một thập kỷ qua. Sự lan truyền cực kỳ nhanh chóng của nó khiến các hệ thống máy tính quan trọng không kịp trở tay.

Tìm hiểu lý do vì sao cuộc tấn công này có thể lây lan nhanh chóng đến như vậy, các chuyên gia tại công ty an ninh mạng Bkav cho hay: "Cũng như các dòng ransomware khác, WannaCry tấn công vào máy nạn nhận qua file đính kèm. Tuy nhiên, điều khác biệt của ransomware WannaCry này là khi đã đánh lừa được nạn nhân click vào file đính kèm thì toàn bộ mạng LAN của hệ thống có thể bị tấn công. Sau khi vào máy nạn nhân, WanaCry quét tất cả IP trong mạng LAN và sử dụng lỗ hổng của Windows MS17-010/EternalBlue - lỗ hổng được cơ quan ninh quốc gia Hoa Kỳ (NSA) sử dụng và đã bị nhóm hacker Shadow Brokers tung ra - để lây lan toàn bộ hệ thống mạng LAN nội bộ. Như vậy, mã độc có thể lây lan vào các máy khác có lỗ hổng trong cùng 1 hệ thống mạng mà không cần người dùng phải thao tác trực tiếp với file đính kèm hay link độc hại. Với cách thức lây lan này, WannaCry có thể xếp vào mức nguy hiểm cao nhất vì vừa lây lan nhanh vừa có tính phá hoại nặng nề".

Về cách thức và quy mô tấn công của WannaCry, đại diện hãng bảo mật Kaspersky Việt Nam cho biết: "Phân tích của chúng tôi cho thấy cuộc tấn công của WannaCry được bắt đầu thông qua việc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên internet bởi nhóm hacker Shadow Brokers và được đưa lên mạng ngày 14-4. Lỗi này được vá bởi Microsoft vào ngày 14-3 nhưng thật không may, có vẻ như nhiều tổ chức và người dùng chưa cài đặt bản vá này. Điều đáng lo ngại là không những các máy tính Windows chưa được vá đang phơi bày các dịch vụ SMB của họ để có thể dễ dàng bị tấn công từ xa bằng khai thác "EternalBlue" và bị lây nhiễm bởi WannaCry, kể cả các máy tính không tồn tại lỗ hổng vẫn có khả năng bị hạ gục dễ dàng".

Các phần mở rộng mà mã độc nhắm tới để mã hóa gồm các nhóm định dạng sau:

1. Các phần mở rộng tập tin văn phòng thông thường được sử dụng (.ppt, .doc, .docx, .xlsx, .sxi).

2. Các định dạng văn phòng ít phổ biến và đặc thù của quốc gia (.sxw, .odt, .hwp).

3. Lưu trữ, tập tin phương tiện (.zip, .rar, .tar, .bz2, .mp4, .mkv)

4. Email và cơ sở dữ liệu email (.eml, .msg, .ost, .pst, .edb).

5. Các tập tin cơ sở dữ liệu (.sql, .accdb, .mdb, .dbf, .odb, .myd).

6. Mã nguồn và tập tin dự án của nhà phát triển (.php, .java, .cpp, .pas, .asm).

7. Khóa và chứng chỉ mã hóa (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

8. Các tác giả thiết kế đồ hoạ, tác giả và nhiếp ảnh gia (.vsd, .odg, .raw, .nf, .svg, .psd).

9. Tập tin máy ảo (.vmx, .vmdk, .vdi).

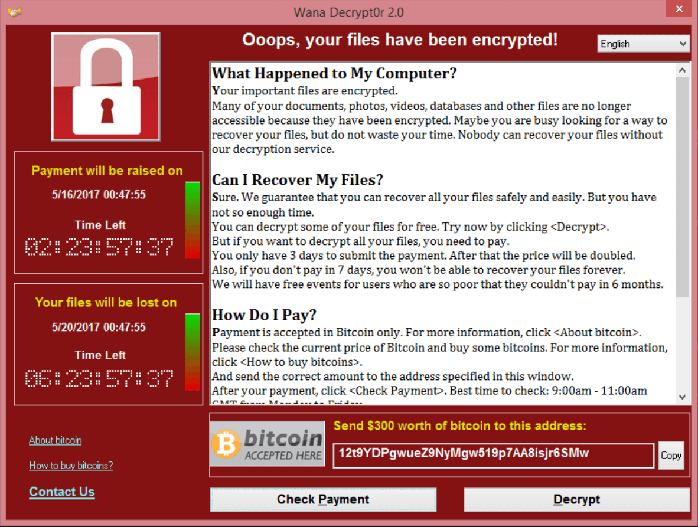

Thông báo đòi tiền chuộc 300 Bitcoin của mã độc tống tiền WannaCry. Ảnh: Cục An toàn thông tin.

Hiện tại, Kaspersky Lab đã ghi nhận hơn 45.000 cuộc tấn công của công cụ ransomware WannaCry tại 74 quốc gia trên thế giới, chủ yếu ở Nga. Top 20 quốc gia và vùng lãnh thổ bị ảnh hưởng nhiều nhất bao gồm: Nga, Ukraine, Ấn Độ, Đài Loan, Tajkistan, Kazakhstan, Luxembour, Trung Quốc, Romania, Việt Nam… Số lượng thực tế có thể cao hơn.

Đến giờ, máy tính ở hàng ngàn địa điểm khác nhau trên thế giới đã bị khóa bởi WannaCry và các nạn nhân được yêu cầu nộp số tiền chuộc là 300 - 600 tiền ảo Bitcoin để mở khóa. Nạn nhân chỉ có 3 ngày để nộp tiền chuộc. Sau 3 ngày, giá tiền sẽ tăng gấp đôi, còn sau 7 ngày mà nếu vẫn không trả tiền, các file đó sẽ vĩnh viễn không thể phục hồi nữa. Tuy nhiên, các chuyên gia cho biết dù có nộp tiền chuộc thì cũng chưa chắc sẽ giải mã được các file.

"Các chuyên gia Kaspersky Lab đang tiếp tục làm việc về khả năng tạo ra một công cụ giải mã để giúp đỡ các nạn nhân. Chúng tôi sẽ cập nhật khi công cụ này sẵn sàng" - đại diện Kaspersky Việt Nam cho biết.

Bình luận (0)